Lazarus使用新的Mac后门锁定韩国用户

- 研究人员发现了一个臭名昭著的朝鲜黑客部署的新后门样本。

- 后门针对的是著名的Mac用户,可以从主机窃取各种形式的数据。

- Lazarus仍然非常活跃,在野外推销更先进的工具,主要针对韩国用户。

根据趋势科技的一份报告,臭名昭著的朝鲜黑客组织“ Lazarus”正在使用新的Mac后门(Nukesped)来攻击韩国用户。网络犯罪组织正在部署受感染的Microsoft Excel文档,以将后门推向目标。导致特定后门起源的因素是恶意文档中使用的宏与以前的示例的相似性,该示例可以确定地连接到Lazarus组。

Excel文件的内容涉及一项心理测试,其中涉及到收件人的各种问题。该文件要求激活受害者办公套件中的宏,以使其集成算法能够按要求运行并计算复杂的测试结果。如果接收者被说服并屈服于此,则宏将运行一个PowerShell脚本,该脚本连接到属于Lazarus基础架构的三台单独的C&C服务器。

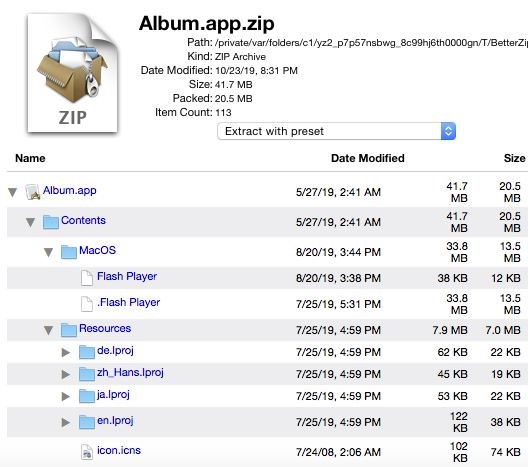

除此样本外,团队还分析了另一个,基本上是一个Mac应用程序捆绑包,其中包含两个Flash Player程序包,一个真实的程序包和一个诱饵。当用户尝试执行任一程序时,将启动合法的安装程序,而恶意可执行文件将在后台运行,并创建与Excel文档植入的后门程序相同的后门。参与者还设法整合了持久性机制,并将其安装在“〜/ Library / Launchagents / com.adobe.macromedia.plist”上。

那么,这个“ Nukesped”后门做什么?它可以检索有关主机的信息,检查后门配置,更新C2和后门配置,终止进程,设置睡眠,上载或下载文件以及执行Shell命令。这为Lazarus集团打开了巨大的渗透和开发潜力,他们主要针对的是知名人士,而不仅仅是Mac用户。

请记住,拉撒路被认为是国家支持的,它通过从关键组织那里窃取金钱和信息来帮助朝鲜核武器计划。美国已经对该组织实施了制裁,因为他们对与朝鲜情报机构的联系充满信心。 1月,我们报道了一个涉及拉撒路(Lazarus)小组的故事,其中涉及恶意软件破坏了智利ATM机的情况。然后在9月又一次,他们被指控对印度的各个金融机构采取类似的行动。综上所述,拉撒路是一个非常活跃的演员,将来会继续加强和完善他们的开采方法。